Conocer cómo actúan los ciberdelincuentes es una buena manera de poder prevenir, detectar y en el peor de los casos, remediar sus ciberataques.

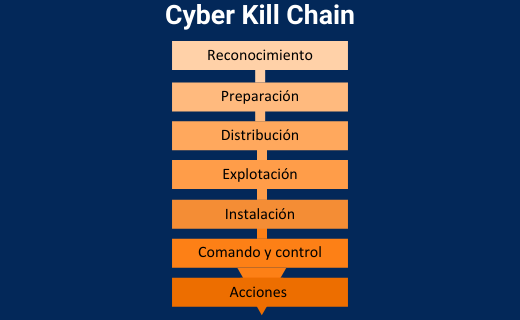

Estas 7 fases de un ciberataque son conocidas en términos de ciberseguridad como la Cyber Kill Chain y son los pasos que comúnmente tienen todos los ciberataques.

Cada etapa depende del anterior, si una falla, todas fallan. Esto es importante porque si reconocemos todos los pasos, será más fácil de detectar y de evitar que consigan sus objetivos. Además, cada ataque dejara una huella de la cual se puede aprender para futuras ocasiones.

Cada fase tiene su propio modus operandi y su forma de prevención. Hoy os explicamos en que consiste.

¿Qué es cada fase y cómo evitarlas?

1.Reconocimiento

Primero, el ciberdelincuente recopila información sobre la empresa o el sujeto en cuestión.

Las acciones que puede llevar a cabo son: buscar información pública sobre la empresa, observar que tipo de tecnología utiliza y buscar datos relevantes de empleados por las redes sociales.

La mejor forma de prevenir es formando a tus empleados en ciberseguridad, para que obtengan una verdadera consciencia de la importancia de sus datos y de la privacidad de estos en Internet.

2.Preparación

Una vez recopilada la información relevante, en esta fase, el ciberdelincuente prepara el ataque sobre el objetivo.

La estrategia puede ser, por ejemplo, la suplantación de identidad de alguna institución o persona con la que el objetivo este familiarizado.

Recuerda estad atentos a los correos que os llegan, alguno podría ser malicioso.

3.Distribución

Aquí, se produce la transmisión del ataque tras la ejecución de una acción por parte de la víctima.

Esta acción puede consistir en descargar un documento, pinchar en un enlace, etc.

Aprender a identificar los intentos de Phishing es la mejor medida de prevención.

4.Explotación

Tras la activación del ataque, en la fase de explotación se compromete al equipo infectado.

Esto suele ocurrir al explotar una vulnerabilidad.

Es importante contar con soluciones de seguridad y tener todos los sistemas y antivirus actualizados.

5.Instalación

En este paso el ciberdelincuente instala el malware.

Como medidas de seguridad, sería conveniente hacer una monitorización de los sistemas frecuentemente, ya sea por medios propios o subcontratando personal. De esta manera, sería posible identificar alguna anomalía antes de que sea demasiado tarde.

6.Comando y control

En esta etapa, el atacante ya toma el control del sistema. En este momento ya puede realizar las acciones que desee desde un servidor central llamado C&C (Command and Control) Poner enlace

Teniendo el control ya puede robar credenciales, información confidencial, instalar otros programas, etc.

Contar con medidas de control de acceso a la información (2FA) y una conciencia de la privacidad y del valor de los datos, es fundamental.

7.Acciones

Llegados ya a la fase final, el ciberdelincuente trata de sacar beneficio y de expandir el software malicioso a otras víctimas.

Solo estando comprometido con la ciberseguridad en todas sus vertientes, es posible romper la cadena. Si tu empresa cuenta con unos empleados formados en ciberseguridad y conscientes de los riesgos y amenazas junto a unas soluciones de seguridad, unos antivirus actualizados periódicamente, una monitorización de los sistemas y un control al acceso de la información, tendrás grandes posibilidades de destruir la cadena.

——————————————————————————————————–

Si piensas que tu empresa no cumple con algunos de estos requisitos en cuanto a ciberseguridad, contacta con nosotros vía email: soluciones@mrhouston.net o por el teléfono 91 432 0286.

Síguenos en Twitter y LinkedIn, y suscríbete a nuestro blog, donde publicamos información y consejos sobre la actualidad tecnológica.